65

Όπως γίνεται εύκολα

αντιληπτό, όσους περισσότερους

κύκλους

τοποθετήσουμε στην συνάρτηση κρυπτογράφησης του κωδικού, τόσο πιο δύσκολα

αποκρυπτογραφείται, αλλά παράλληλα το σύστημα γίνεται πιο αργό.

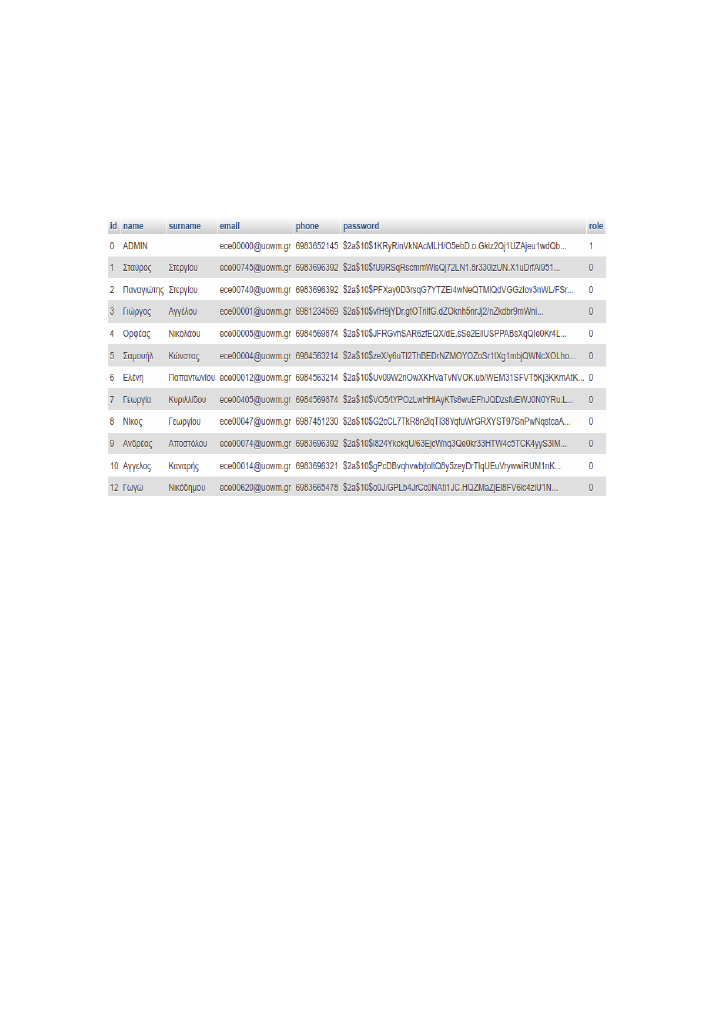

Στην επόμενη εικόνα (Εικόνα 37) παρουσιάζεται το αποτέλεσμα της

συνάρτησης κρυπτογράφησης των κωδικών του χρήστη στη βάση δεδομένων.

Εικόνα 37: Κρυπτογραφημένοι κωδικοί στη βάση δεδομένων

3.7 Σύνοψη κεφαλαίου

Στο τρίτο κεφάλαιο, έγινε αναλυτική περιγραφή της σχεδίασης και υλοποίησης

του ιστοχώρου. Παρουσιάστηκαν λεπτομερώς οι απαιτήσεις του συστήματος,

αναλύθηκαν οι πίνακες της βάσης δεδομένων και οι ιδιότητες τους για την κατανόηση

της λειτουργίας του συστήματος. Επιπρόσθετα, παρουσιάσθηκαν όλοι οι κατάλογοι και

τα αρχεία του συστήματος και η περιγραφή των πιο σημαντικών αρχείων για την

υλοποίηση του ιστοχώρου. Τέλος, αναφέρθηκαν όλα τα μέτρα ασφαλείας, ώστε ο

ιστόχωρος να είναι ασφαλής από ανεπιθύμητους χρήστες. Στο επόμενο κεφάλαιο,

ακολουθεί η παρουσίαση των δυνατοτήτων του ιστοχώρου.